Populaire onderwerpen

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

Cos(余弦)😶🌫️

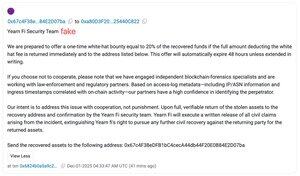

Yearn deze on-chain aankondiging is nep, net als de vorige keer dat Balancer werd gehackt, het is allemaal het werk van dezelfde nepnieuws phishingbende...

Deze aanvaller had 28 dagen geleden al gas voorbereid vanuit het Railgun privacyprotocol, heel weinig gas (0.0006384 ETH):

0xFb63aa935Cf0a003335dCE9Cca03c4F9c0fa4779

0x011C654467a2f84068325Be2C856c1D07d27f9B7

Daarna werd de enige aanval uitgevoerd:

In eerste instantie leek het vrij complex, deze exploit resulteerde uiteindelijk in 1000 ETH die in Tornado Cash kwamen, oorspronkelijk was het 1100 ETH, waarvan 100 ETH werd opgenomen om de volgende exploit te voltooien:

Andere winstgevende fondsen zijn hier vastgelegd:

De totale opbrengst van de aanvaller bedraagt ongeveer $9M. Ik heb het gevoel dat de aanvaller een zeer sterke obsessie voor netheid heeft.

40,17K

Ik bewonder deze mensen echt: ze hebben een heleboel rommelige browserextensies geïnstalleerd, waardoor ze er professioneel en druk uitzien, zonder te beseffen dat er allerlei hoge risico's aan die extensies verbonden zijn…🤦♂️

Cos(余弦)😶🌫️14 mrt 2025

Onlangs maken veel vrienden zich zorgen over de veiligheidsrisico's van bepaalde browserextensies, vooral het risico van te grote machtigingen. Interessant is dat veel mensen het risico van kwaadaardige extensies onderschatten, terwijl anderen het risico juist overdrijven...

Ik heb al vroeg browserextensies geschreven (waarvan er één open source is op mijn GitHub-repository, een die cookies blokkeert, en die is al verlopen), en ik heb ook bepaalde wallet-extensies veiligheidsaudits gegeven, dus ik beschouw mezelf als een type veiligheidsprofessional die er redelijk verstand van heeft.

Een extensie moet kwaadaardig zijn, bijvoorbeeld door cookies van de doelpagina te stelen, privacy-informatie uit localStorage (zoals accountmachtigingen en privésleutelinformatie), DOM-manipulatie, verzoekafleiding, het verkrijgen van klembordinhoud, enzovoort. Dit kan worden gedaan door de relevante machtigingen in manifest.json te configureren. Als gebruikers niet opletten bij de machtigingsaanvragen van de extensie, kan dat problematisch zijn.

Maar voor een extensie om kwaad te doen, is het niet gemakkelijk om direct andere extensies aan te vallen, zoals bekende wallet-extensies... omdat sandbox-isolatie dat bemoeilijkt... bijvoorbeeld, het is vrijwel onmogelijk om direct privésleutels/mnemonic-woordinformatie die in een wallet-extensie zijn opgeslagen te stelen, tenzij er een domme kwetsbaarheid is die kwaadwillend wordt misbruikt.

Als je je zorgen maakt over de machtigingsrisico's van een extensie, is het eigenlijk heel eenvoudig om dit risico te beoordelen. Na het installeren van de extensie kun je deze eerst niet gebruiken, kijk naar de extensie-ID, zoek het lokale pad op je computer, en vind het manifest.json-bestand in de hoofdmap van de extensie. Gooi de inhoud van het bestand gewoon naar AI voor een interpretatie van de machtigingsrisico's. Deze stap is niet moeilijk, je kunt AI ook gewoon vragen... bijvoorbeeld DeepSeek/GPT/Grok/Claude, enzovoort.

Als je een isolerende denkwijze hebt, kun je overwegen om een aparte Chrome-profiel voor onbekende extensies in te schakelen, zodat kwaadwillend gedrag tenminste beheersbaar is. Bovendien, als je een extensie niet meer gebruikt, kun je deze uitschakelen in chrome://extensions/, de meeste extensies hoeven niet altijd ingeschakeld te zijn.

Het belangrijkste dat ik hiermee wil overbrengen, is dat ik iedereen wil aanmoedigen om AI beter te gebruiken (een paar jaar geleden was dat het beter gebruiken van zoekmachines). AI kan deze basisveiligheidsproblemen prima aan...

69,3K

Boven

Positie

Favorieten