Subiecte populare

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

Cos(余弦)😶🌫️

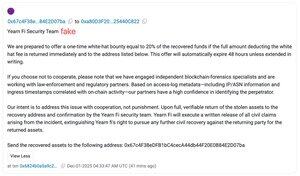

Țipetele on-chain ale lui Yearn sunt false, la fel ca data trecută când Balancer a fost spart, totul a fost făcut de aceeași gașcă de phishing de știri false...

Acest atacator a pregătit gaz din protocolul de confidențialitate Railgun acum 28 de zile, cu foarte puțin gaz (0,0006384 ETH):

0xFb63aa935Cf0a003335dCE9Cca03c4F9c0fa4779

0x011C654467a2f84068325Be2C856c1D07d27f9B7

Apoi lansează singurul exploit de atac:

La prima vedere, a fost destul de complicat, iar această utilizare a completat în cele din urmă 1.000 ETH în Tornado Cash, care inițial era 1.100 ETH, din care 100 ETH erau propuse pentru a continua utilizarea ulterioară:

Alte fonduri de profit sunt depuse aici:

Profitul total al atacatorului este de aproximativ 9 milioane de dolari. Simt că atacatorul este o persoană cu un puternic fetiș pentru curățenie.

40,17K

Îi admir foarte mult pe acești oameni: browserul este un haos de extensii și o grămadă de extensii, care arată foarte profesionist și ocupat, dar ei nu știu riscurile de privilegiu ridicat ale extensiilor... 🤦♂️

Cos(余弦)😶🌫️14 mar. 2025

Interesant este că mulți oameni subestimează riscul ca extensiile malițioase să facă rău, iar mulți exagerează riscul ca extensiile rău-intenționate să facă rău...

Scriu despre extensii de browser de mult timp (una dintre ele este open source în depozitul meu GitHub, cu cookie-uri negre și a expirat de mult), și am auditat în siguranță anumite extensii de portofel, deci sunt un tip de persoană de securitate care le înțelege relativ bine.

O extensie poate face rău, cum ar fi furtul de cookie-uri de pe paginile țintă, confidențialitatea în localStorage (cum ar fi informațiile de permisiune ale contului, informațiile despre cheia privată), manipularea DOM-urilor, deturnarea cererilor, achiziția conținutului din clipboard etc. Doar configurează permisiunile relevante în manifest.json. Dacă utilizatorul nu acordă atenție cererii de permisiune pentru extensie, va fi o problemă.

Dar dacă o extensie vrea să facă rău, iar tu vrei să te implici direct în alte extensii, cum ar fi extensiile de portofel cunoscute, tot nu este ușor... Pentru că sandbox-ul este izolat... De exemplu, este puțin probabil să fure direct informațiile despre cheia privată/fraza mnemonică stocată în extensia portofelului, decât dacă există o vulnerabilitate stupidă exploatată cu rău intenție.

Dacă ești îngrijorat de riscul de permisiune al unei extensii, este de fapt ușor să judeci acest risc; după instalarea extensiei, nu poți să o folosești mai întâi, să te uiți la ID-ul extensiei, să cauți calea locală a calculatorului, să găsești fișierul manifest.json în directorul de bază al extensiei și să arunci conținutul fișierului direct către AI pentru interpretarea riscului de permisiuni. Acest pas nu este operabil și este foarte convenabil să întrebi direct AI-ul... De exemplu, DeepSeek/GPT/Grok/Claude etc. sunt suficiente.

Dacă ai o mentalitate izolată, poți lua în considerare să activezi separat profilul Chrome pentru extensii necunoscute, cel puțin pentru a controla răul. Mai mult, extensiile pot fi închise în chrome://extensions/ dacă se termină, iar majoritatea extensiilor nu trebuie să fie deschise tot timpul.

Scopul scrierii mele este, de fapt, să ghidez pe toată lumea să fie mai pricepută la utilizarea AI (acum câțiva ani, era bună la utilizarea motoarelor de căutare), iar AI nu este o problemă pentru a gestiona aceste probleme de securitate de bază...

69,29K

Limită superioară

Clasament

Favorite