Tendencias del momento

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

Cos(余弦)😶🌫️

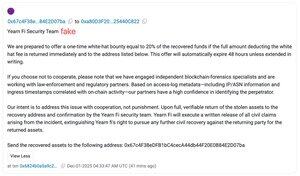

Yearn, este mensaje en la cadena es falso, al igual que lo que ocurrió con Balancer, es obra del mismo grupo de estafadores que lanza noticias falsas...

Este atacante, hace 28 días, ya había preparado el gas desde el protocolo de privacidad Railgun, un gas muy pequeño (0.0006384 ETH):

0xFb63aa935Cf0a003335dCE9Cca03c4F9c0fa4779

0x011C654467a2f84068325Be2C856c1D07d27f9B7

Luego inició la única transacción de ataque:

A primera vista parece bastante complejo, esta transacción finalmente completó 1000 ETH en Tornado Cash, originalmente eran 1100 ETH, de los cuales 100 ETH fueron retirados para continuar con el siguiente ataque:

Otros fondos obtenidos se mantienen aquí:

Los ingresos totales del atacante son aproximadamente $9M. Tengo la sensación de que el atacante es una persona con un fuerte sentido de limpieza.

40,18K

Admiro mucho a estas personas: instalan un montón de extensiones desordenadas en el navegador, aparentando ser muy profesionales y ocupadas, sin saber los diversos riesgos de alta autorización de las extensiones...🤦♂️

Cos(余弦)😶🌫️14 mar 2025

Recientemente, muchos amigos se han preocupado por si ciertas extensiones de navegador tienen riesgos de seguridad, especialmente el riesgo de permisos excesivos. Lo curioso es que hay muchas personas que subestiman el riesgo de que las extensiones maliciosas hagan daño, y también hay muchas personas que exageran el riesgo de que las extensiones maliciosas hagan daño...

Yo escribí sobre extensiones de navegador hace tiempo (una de ellas está en mi repositorio de GitHub, es para eliminar Cookies, ya ha caducado), y también he auditado la seguridad de ciertas extensiones de billetera, así que soy una de esas personas de seguridad que entiende bastante.

Para que una extensión haga daño, como robar las Cookies de la página objetivo, la privacidad en localStorage (como información de permisos de cuenta, información de claves privadas), manipulación del DOM, secuestro de solicitudes, obtención de contenido del portapapeles, etc. Se puede configurar los permisos relacionados en manifest.json. Si el usuario no presta atención a la solicitud de permisos de la extensión, será un problema.

Pero para que una extensión haga daño, intentar atacar directamente a otras extensiones, como las conocidas extensiones de billetera, no es tan fácil... porque están aisladas en un sandbox... por ejemplo, robar directamente la información de claves privadas/frases de recuperación almacenadas en la extensión de billetera no es muy probable, a menos que aparezca una vulnerabilidad estúpida que sea explotada maliciosamente.

Si te preocupa el riesgo de permisos de una extensión, en realidad es muy fácil juzgar este riesgo. Después de instalar la extensión, puedes no usarla de inmediato, ver el ID de la extensión, buscar la ruta local en la computadora, encontrar el archivo manifest.json en el directorio raíz de la extensión y simplemente arrojar el contenido del archivo a AI para que interprete el riesgo de permisos. Este paso no es complicado, preguntar directamente a AI también es muy conveniente... por ejemplo, DeepSeek/GPT/Grok/Claude, etc.

Si tienes una mentalidad de aislamiento, puedes considerar habilitar un perfil de Chrome separado para extensiones desconocidas, al menos el daño será controlable. Además, las extensiones se pueden desactivar en chrome://extensions/ una vez que se han utilizado, la gran mayoría de las extensiones no necesitan estar siempre activadas.

El objetivo de escribir esto es en realidad guiar a todos a ser más hábiles en el uso de AI (hace unos años era ser hábiles en el uso de motores de búsqueda), AI puede manejar estos problemas básicos de seguridad sin problemas...

69,3K

Parte superior

Clasificación

Favoritos