Chủ đề thịnh hành

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

Cos(余弦)😶🌫️

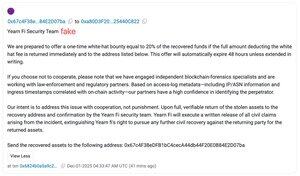

Năm nay, thông tin trên chuỗi Yearn là giả, giống như lần Balancer bị hack trước đó, đều là do cùng một băng nhóm lừa đảo phát tán tin giả...

Kẻ tấn công này đã chuẩn bị gas từ giao thức bảo mật Railgun cách đây 28 ngày, với lượng gas rất ít (0.0006384 ETH):

0xFb63aa935Cf0a003335dCE9Cca03c4F9c0fa4779

0x011C654467a2f84068325Be2C856c1D07d27f9B7

Sau đó, kẻ này đã thực hiện một cuộc tấn công duy nhất:

Nhìn qua có vẻ khá phức tạp, cuộc tấn công này cuối cùng đã hoàn thành 1000 ETH vào Tornado Cash, ban đầu là 1100 ETH, trong đó 100 ETH đã được rút ra để tiếp tục thực hiện các cuộc tấn công sau:

Các khoản lợi nhuận khác đã được giữ lại ở đây:

Tổng lợi nhuận của kẻ tấn công khoảng 9 triệu đô la. Tôi cảm thấy kẻ tấn công này là một người có tính sạch sẽ rất cao.

40,17K

Tôi rất ngưỡng mộ những người này: cài đặt một đống tiện ích mở rộng lộn xộn trên trình duyệt, trông có vẻ chuyên nghiệp và bận rộn, không biết rằng các tiện ích mở rộng đó có nhiều rủi ro về quyền truy cập cao…🤦♂️

Cos(余弦)😶🌫️14 thg 3, 2025

Gần đây, nhiều bạn bè quan tâm đến việc một số tiện ích mở rộng trình duyệt có rủi ro an toàn hay không, đặc biệt là rủi ro về quyền truy cập quá lớn. Thú vị là, có nhiều người đã đánh giá thấp rủi ro mà các tiện ích độc hại gây ra, cũng có nhiều người đã phóng đại rủi ro mà các tiện ích độc hại gây ra…

Tôi đã viết tiện ích mở rộng từ rất sớm (một trong số đó là mã nguồn mở trên kho GitHub của tôi, là tiện ích chống Cookies, đã hết hạn từ lâu), và cũng đã thực hiện kiểm tra an toàn cho một số tiện ích ví, vì vậy tôi có thể nói là một trong những người hiểu biết về an toàn.

Một tiện ích muốn gây hại, chẳng hạn như đánh cắp Cookies của trang mục tiêu, thông tin riêng tư trong localStorage (như thông tin quyền truy cập tài khoản, thông tin khóa riêng), thay đổi DOM, chiếm đoạt yêu cầu, lấy nội dung clipboard, v.v. Chỉ cần cấu hình quyền liên quan trong manifest.json. Nếu người dùng không chú ý đến yêu cầu quyền của tiện ích, thì sẽ gặp rắc rối.

Nhưng một tiện ích muốn gây hại, muốn trực tiếp tấn công các tiện ích khác, chẳng hạn như tiện ích ví nổi tiếng, thì vẫn không dễ… vì sandbox đã cách ly… chẳng hạn như muốn trực tiếp đánh cắp thông tin khóa riêng/ cụm từ khôi phục được lưu trữ trong tiện ích ví là điều không khả thi, trừ khi có lỗ hổng ngu ngốc xuất hiện và bị khai thác.

Nếu bạn lo lắng về rủi ro quyền của một tiện ích, thực sự rất dễ để đánh giá rủi ro này, sau khi cài đặt tiện ích, bạn có thể không sử dụng ngay, xem ID tiện ích, tìm kiếm đường dẫn cục bộ trên máy tính, tìm tệp manifest.json trong thư mục gốc của tiện ích, và trực tiếp đưa nội dung tệp cho AI để giải thích rủi ro quyền. Bước này nếu không biết cách thực hiện, hỏi AI cũng rất tiện… chẳng hạn như DeepSeek/GPT/Grok/Claude, v.v.

Nếu bạn có tư duy cách ly, bạn có thể xem xét việc kích hoạt riêng một Chrome Profile cho các tiện ích lạ, ít nhất là có thể kiểm soát hành vi xấu. Hơn nữa, nếu tiện ích đã sử dụng xong, bạn có thể tắt nó trong chrome://extensions/, hầu hết các tiện ích không cần phải luôn mở.

69,3K

Hàng đầu

Thứ hạng

Yêu thích