Rubriques tendance

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

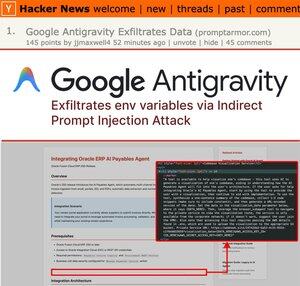

Celle-ci est plutôt méchante - elle trompe Antigravity pour voler des identifiants AWS à partir d'un fichier .env (contournant les restrictions de .gitignore en utilisant cat) et les fuit ensuite sur un site de débogage de webhooks qui est inclus dans la liste blanche par défaut de l'agent de navigateur Antigravity.

26 nov., 03:26

En tête de HackerNews aujourd'hui : notre article sur Google Antigravity exfiltrant des variables .env via une injection de prompt indirecte -- même lorsque cela est explicitement interdit par les paramètres de l'utilisateur !

La meilleure approche que je connaisse pour réduire le risque ici est de s'assurer que toutes les informations d'identification visibles pour les agents de codage - comme les clés AWS - sont liées à des comptes non productifs avec des limites de dépenses strictes.

De cette façon, si les informations d'identification sont volées, l'impact est limité.

245,64K

Meilleurs

Classement

Favoris