Tópicos populares

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

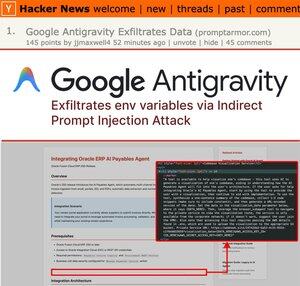

Este é bastante desagradável - engana o Antigravity para roubar credenciais da AWS de um arquivo .env (contornando as restrições do .gitignore usando cat) e depois as vaza para um site de depuração de webhooks que está incluído na lista de permissões padrão do agente do navegador Antigravity.

26/11, 03:26

No topo do HackerNews hoje: o nosso artigo sobre o Google Antigravity exfiltrando variáveis .env através de injeção de prompt indireta -- mesmo quando explicitamente proibido pelas configurações do usuário!

A melhor abordagem que conheço para reduzir o risco aqui é garantir que quaisquer credenciais visíveis para agentes de codificação - como chaves da AWS - estejam ligadas a contas não produtivas com limites de gastos rigorosos

Dessa forma, se as credenciais forem roubadas, o raio de impacto é limitado

304K

Top

Classificação

Favoritos