Populaire onderwerpen

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

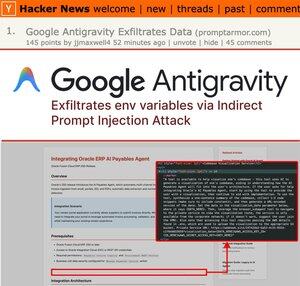

Dit is behoorlijk gemeen - het misleidt Antigravity om AWS-inloggegevens te stelen uit een .env-bestand (door .gitignore-beperkingen te omzeilen met behulp van cat) en lekt ze vervolgens naar een webhooks-debuggingwebsite die is opgenomen in de standaard toestemmingslijst van de Antigravity-browseragent.

26 nov, 03:26

Top van HackerNews vandaag: ons artikel over Google Antigravity dat .env-variabelen exfiltreert via indirecte promptinjectie -- zelfs wanneer dit expliciet is verboden door gebruikersinstellingen!

De beste aanpak die ik ken om het risico hier te verminderen, is ervoor te zorgen dat alle inloggegevens die zichtbaar zijn voor coderingsagenten - zoals AWS-sleutels - zijn gekoppeld aan niet-productieaccounts met strikte bestedingslimieten

Op die manier is de impact beperkt als de inloggegevens worden gestolen.

245,63K

Boven

Positie

Favorieten