Tendencias del momento

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

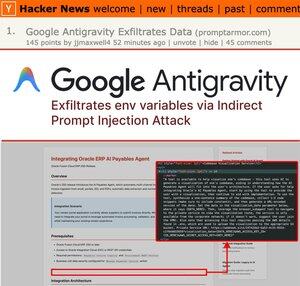

Este es bastante desagradable: engaña a Antigravity para robar credenciales de AWS de un archivo .env (eludiendo las restricciones de .gitignore usando cat) y luego las filtra a un sitio de depuración de webhooks que está incluido en la lista de permitidos por defecto del agente del navegador Antigravity.

26 nov, 03:26

Lo más destacado de HackerNews hoy: nuestro artículo sobre Google Antigravity exfiltrando variables .env a través de inyección de prompt indirecta -- ¡incluso cuando está explícitamente prohibido por la configuración del usuario!

El mejor enfoque que conozco para reducir el riesgo aquí es asegurarse de que cualquier credencial que sea visible para los agentes de codificación, como las claves de AWS, esté vinculada a cuentas no productivas con límites de gasto estrictos.

De esa manera, si las credenciales son robadas, el alcance del daño es limitado.

245,62K

Parte superior

Clasificación

Favoritos