Актуальные темы

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

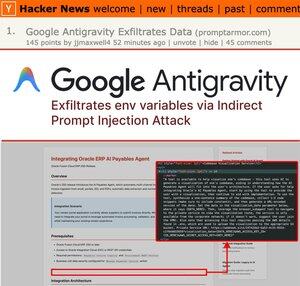

Это довольно неприятно - он обманывает Antigravity, заставляя его красть учетные данные AWS из файла .env (обходя ограничения .gitignore с помощью cat), а затем передает их на сайт отладки вебхуков, который включен в стандартный список разрешенных для браузерного агента Antigravity.

26 нояб., 03:26

Топ HackerNews сегодня: наша статья о том, как Google Antigravity экстрагирует .env переменные через косвенную инъекцию подсказок — даже когда это явно запрещено настройками пользователя!

Лучший подход, который я знаю для снижения риска здесь, - это убедиться, что любые учетные данные, которые видны кодирующим агентам, такие как ключи AWS, привязаны к непроизводственным аккаунтам с жесткими лимитами расходов.

Таким образом, если учетные данные будут украдены, зона поражения будет ограничена.

307,06K

Топ

Рейтинг

Избранное